Burp 宏总结

Burp 宏使用的一些总结,记录一些常用操作。

从一个靶场开始

Lab: 2FA bypass using a brute-force attack | Web Security Academy 这里涉及到三个请求(前3个请求)

- GET /login:登录页面

- POST /login:需要上一步页面中的csrf token进行该请求

- GET /login2:需要上一步响应中的cookie进行这一步的请求

- POST /login2:需要上一步中的csrf token,同时爆破这一步中的4位验证码。

-

burp macro只用执行前三步的操作即可

-

爆破需要使用单线程,靶场的爆破很慢,一共尝试10000次,大概在1000多次的时候就会成功

-

添加宏

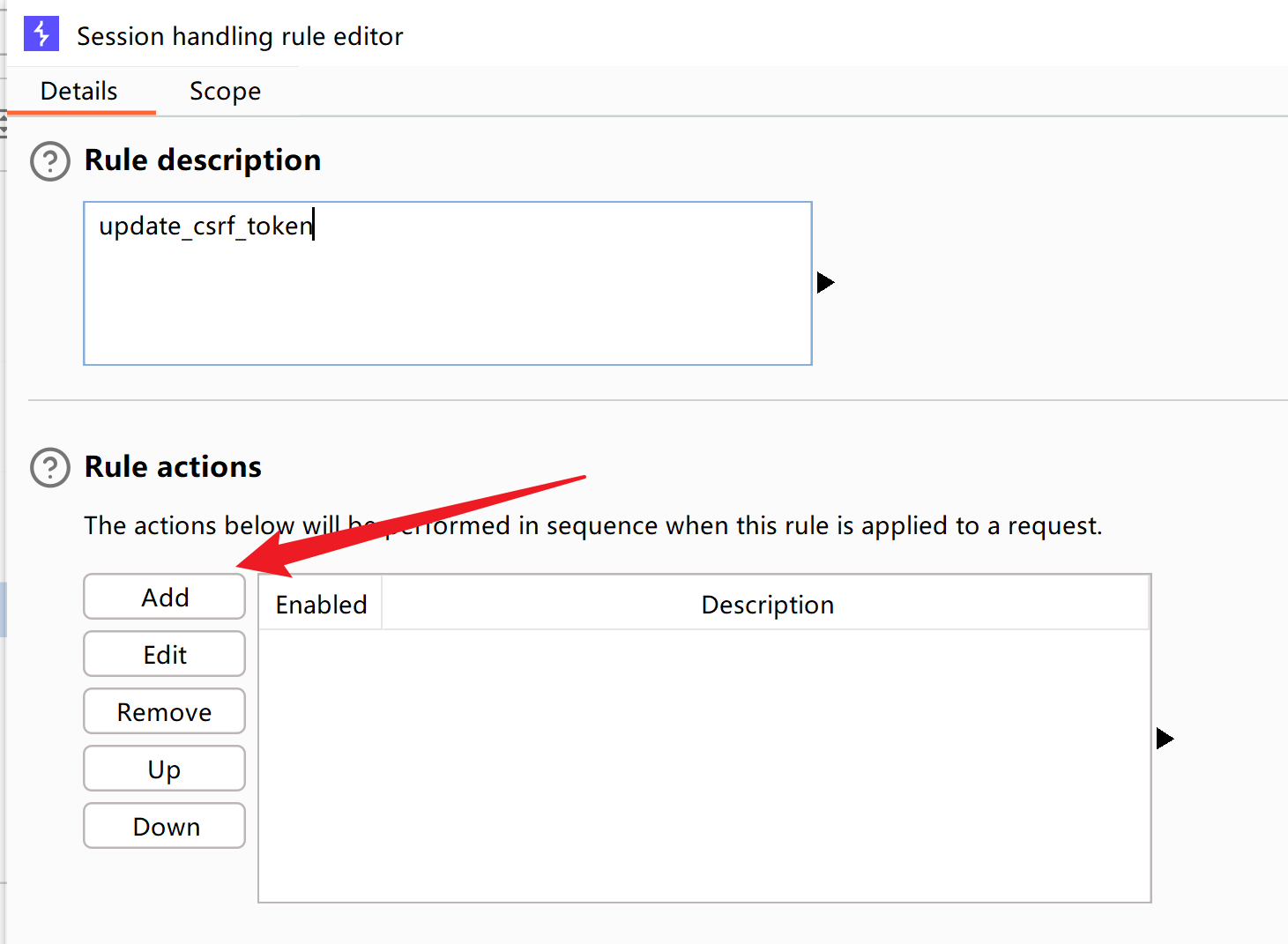

使用宏

只需要更新请求中的csrf参数即可

确定宏的使用范围

在intruder中使用

注意将并发数修改为1,找到响应码是302的,让响应在浏览器中显示即可。 这里我爆破到4000多也没有爆破出来正确的验证码。这也接近真实的情况吧。