Burp Intruder总结

Burp Intruder总结,记录一些Tips和常用操作。

基于 Exploiting NoSQL operator injection to extract unknown fields 靶场来介绍 intruder 的功能,该靶场的详解见这里。

四种爆破模式

这里假设有两个位置需要爆破。

Sniper

-

第1个和第2个位置只能共用一个字典,假设字典中3个值

-

先暴破第1个位置3次,第2个位置不变

-

暴破第2个位置3次,第1个位置不变

-

共暴破6次

Battering ram

- 第1个和第2个位置只能共用一个字典,假设字典中3个值

- 第1个位置和第2个位置同时暴破,每次使用相同的值

- 共暴破3次

Pitchfork

- 第1个位置和第2个位置可以使用不同的字典

- 假设第1个位置字典值为3个(1、2、3),第2个位置为4个(a、b、c、d)

- 两个位置同时从各自字典的第1个值开始暴破

- 暴破次数为

min(len(第1个字典), len(第2个字典))

Cluster bomb

- 第1个位置和第2个位置可以使用不同的字典

- 假设第1个位置字典值为3个(1、2、3),第2个位置为4个(a、b、c、d)

- 两个位置同时进行暴破,类似使用全排列的方式进行暴破

- 共暴破3*4=12次

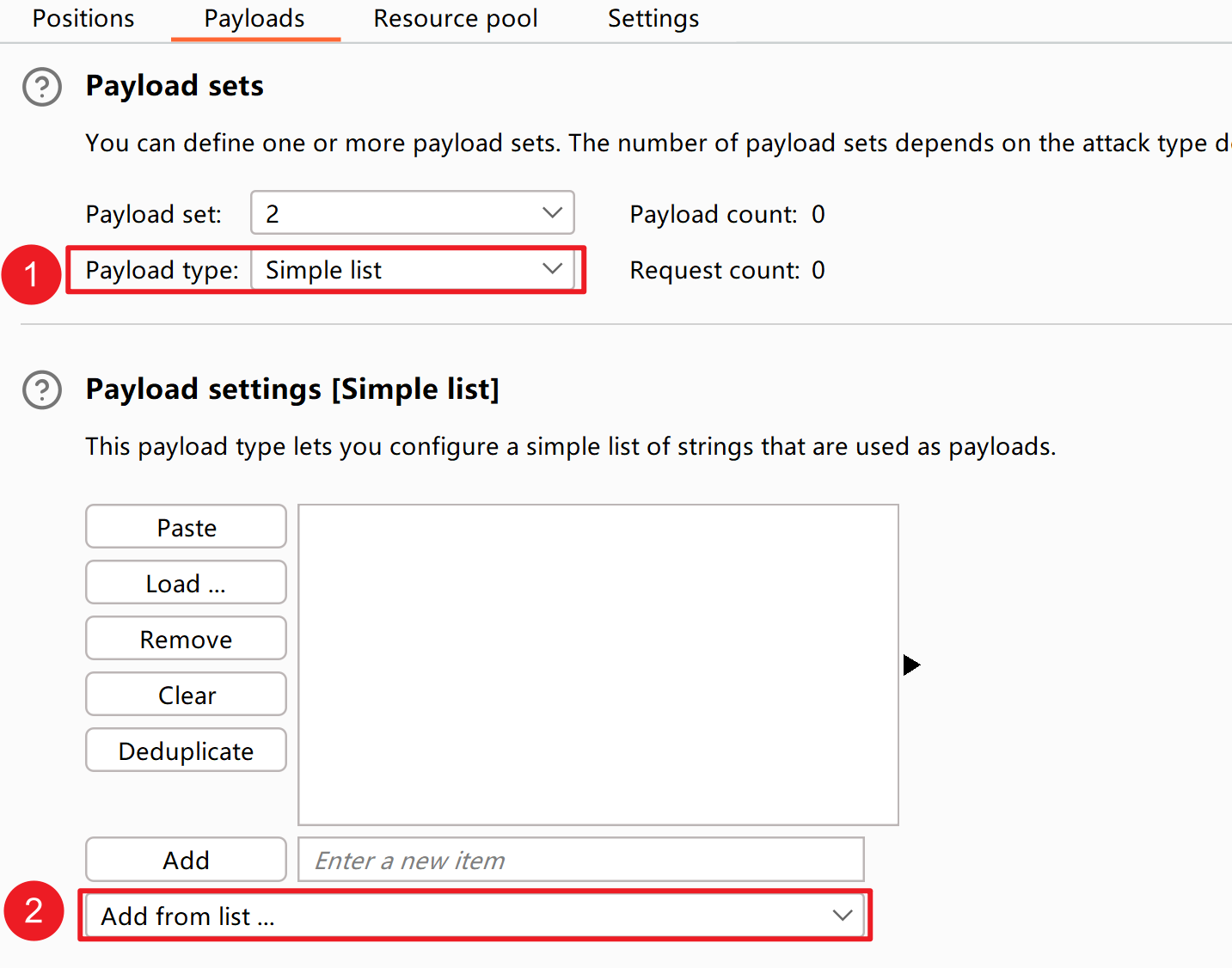

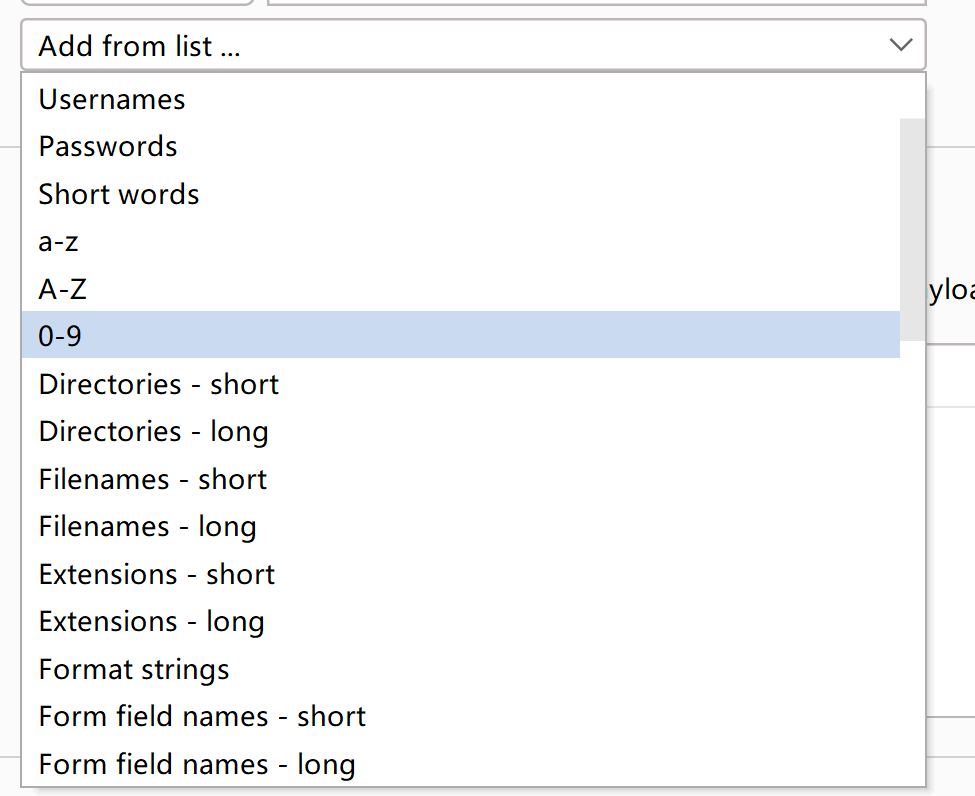

常用内置字典

这里有很多常用的字典

结果排序

先点击一下Payload1,再点击Length。就会在按Payload1排序的前提下,再按照Length排序。

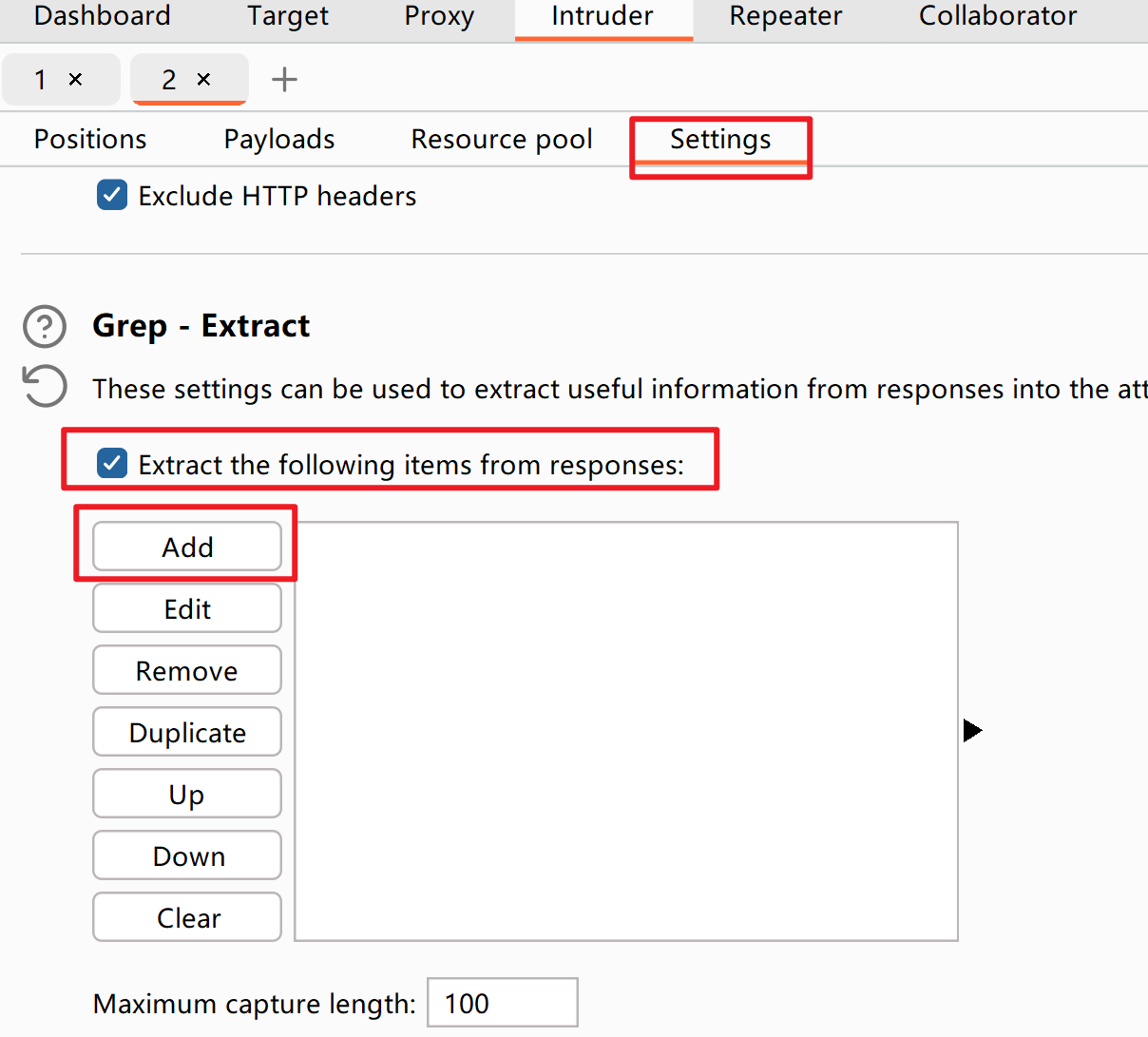

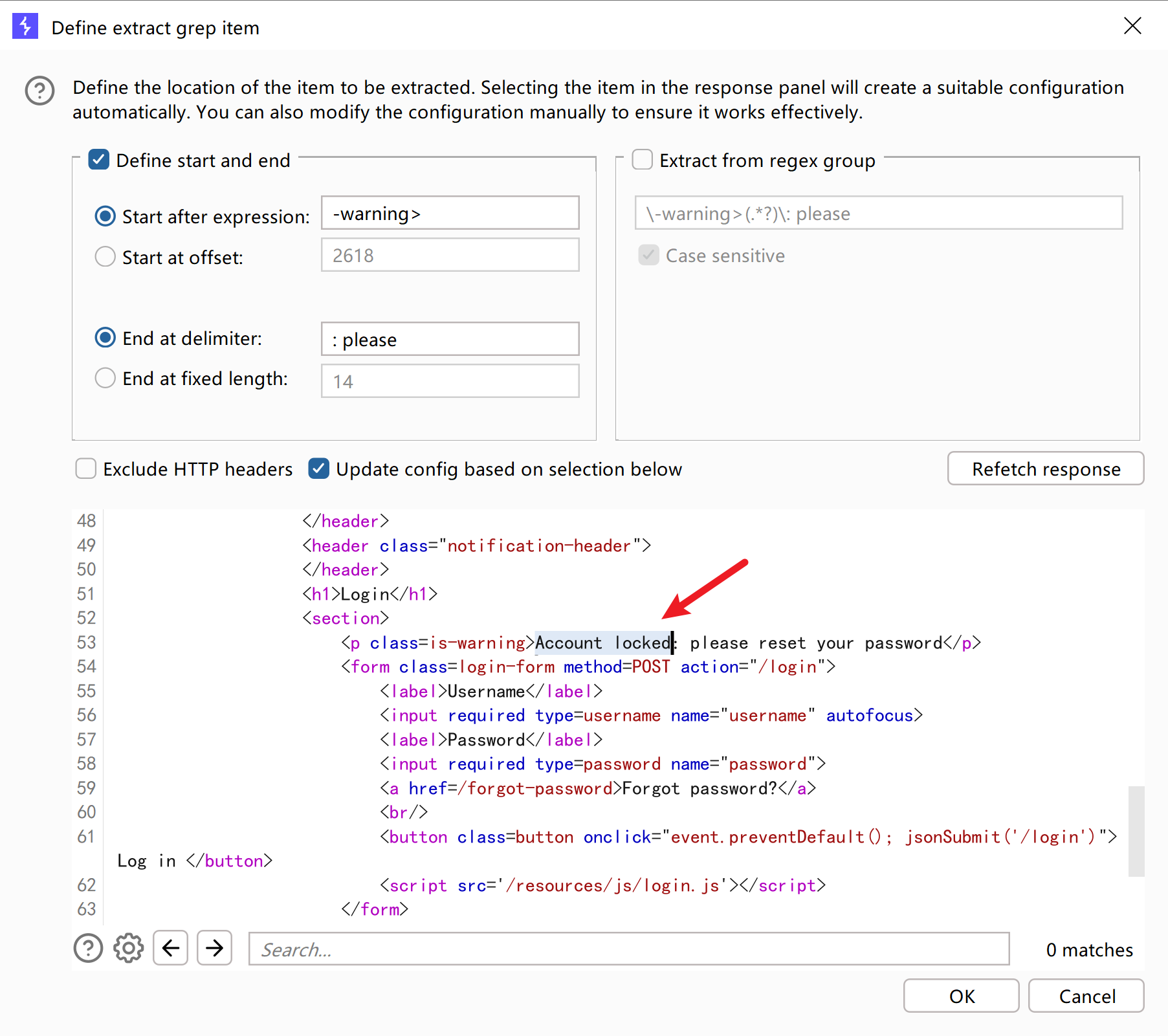

提取特定响应内容

直接鼠标选中即可

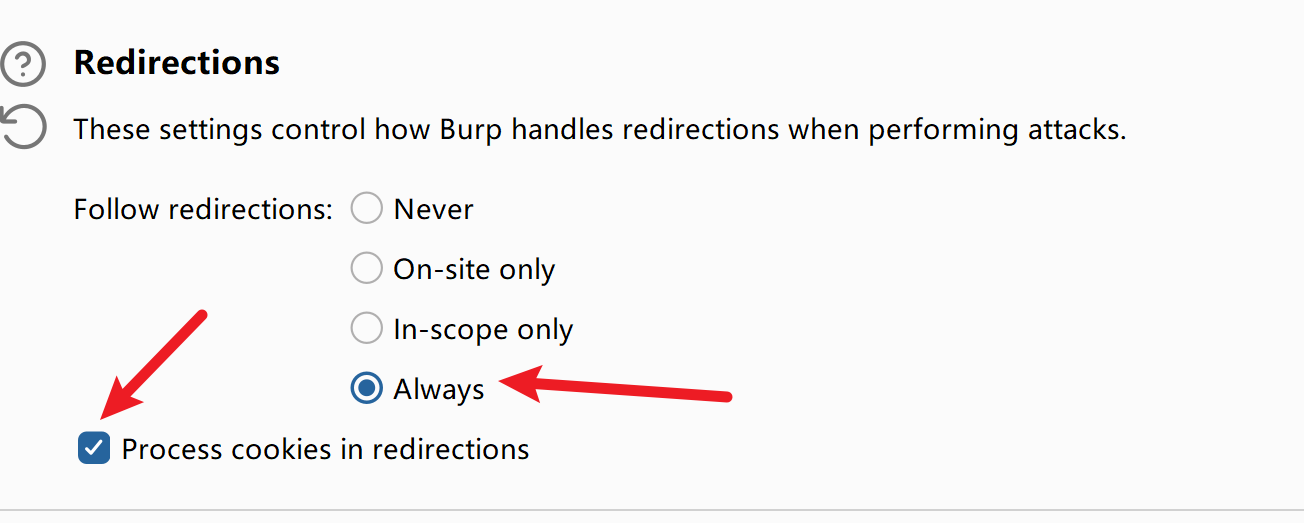

这里涉及到一个问题,如果响应的页面是302,而我们想提取的是302跳转之后的页面,那么只需要选中下面即可。

然后点击Refetch response,那么就会返回302跳转之后的页面响应内容。

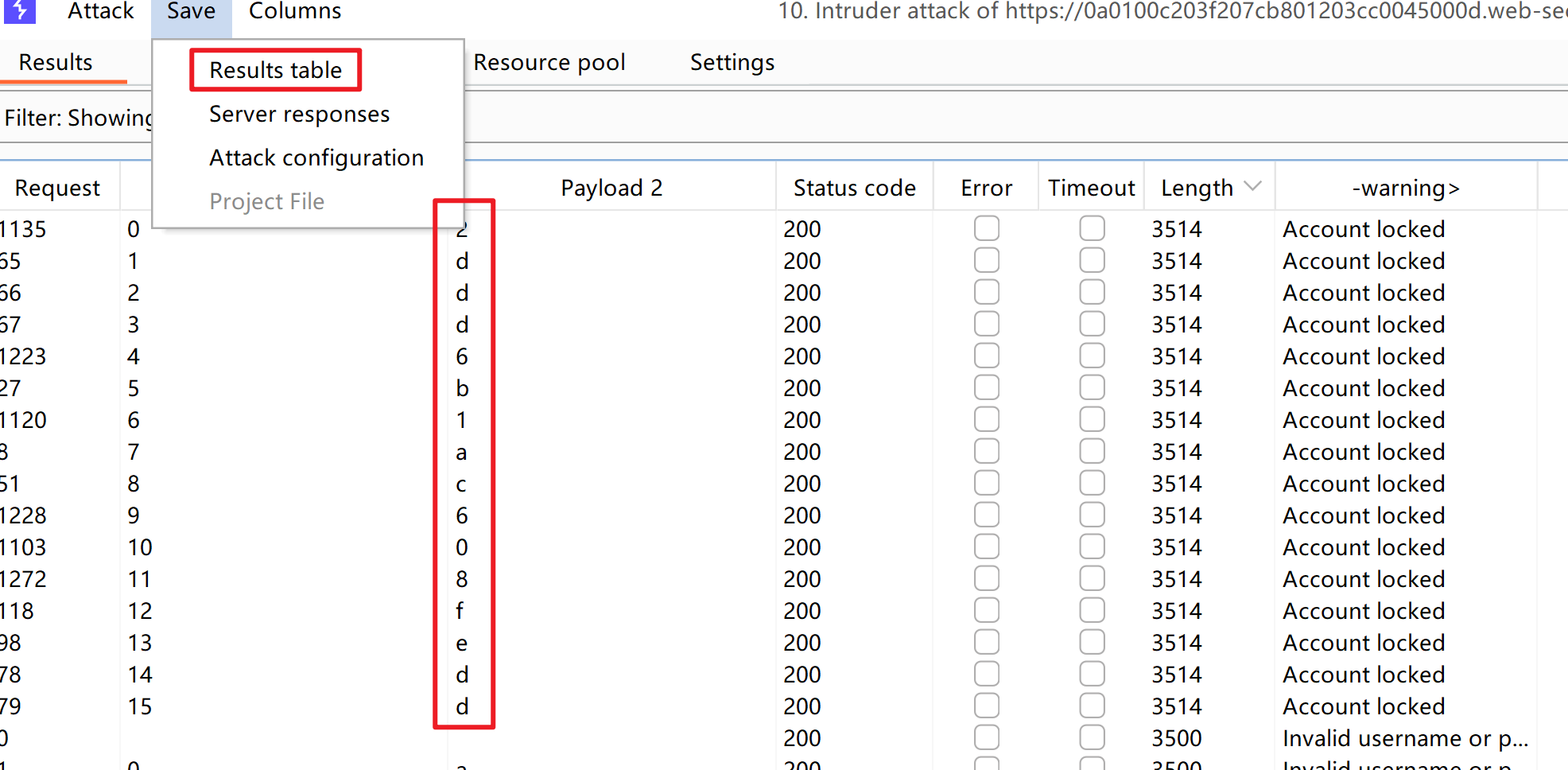

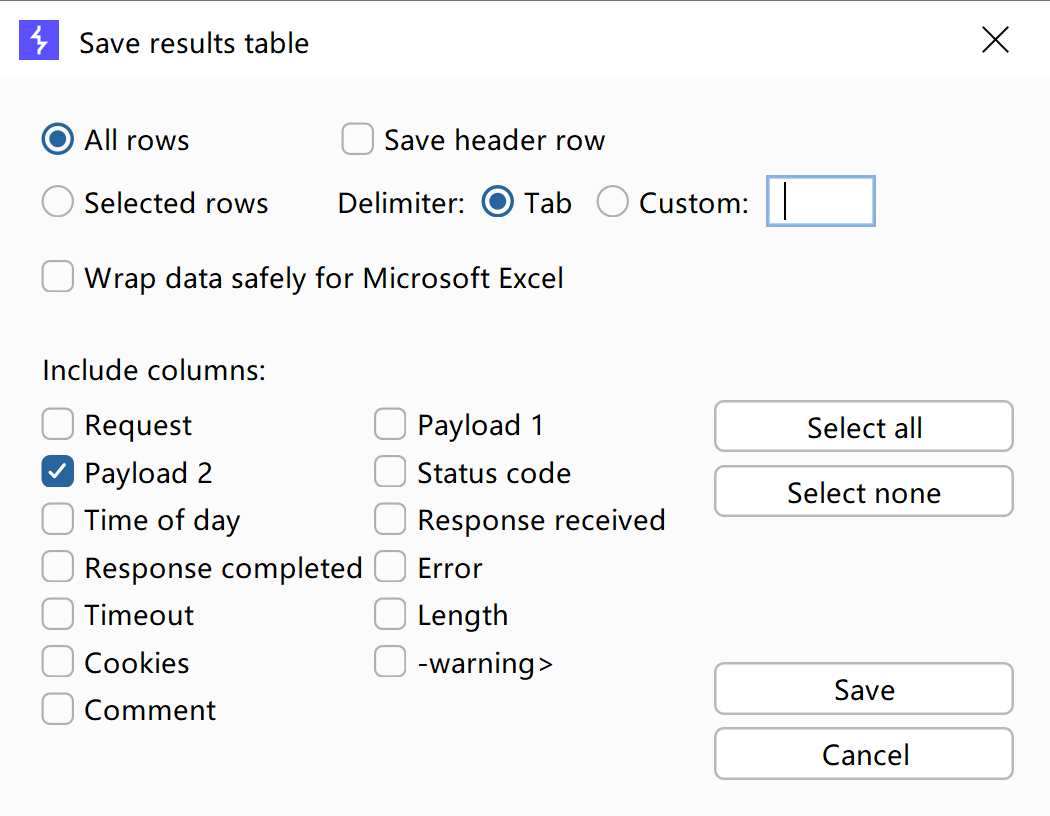

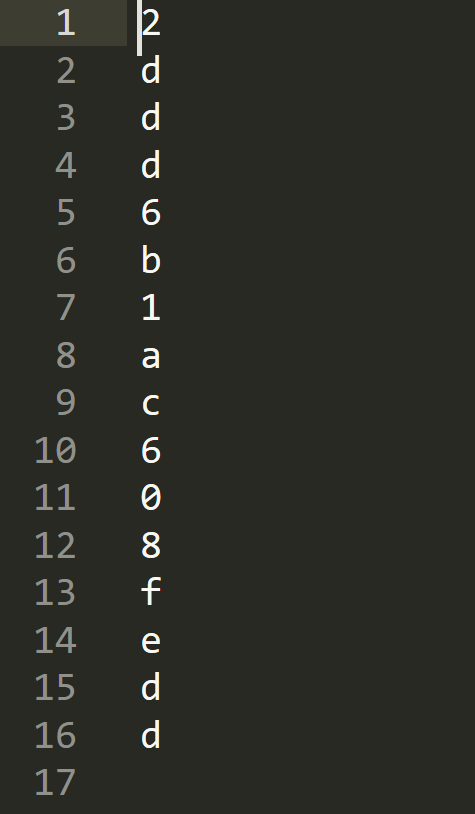

保存响应结果

这里我需要保存payload2为token